Coinomi یک کیف پول دیجیتال غیرمتمرکز و چندارزی است که به کاربران امکان ذخیره، مدیریت و انتقال ارزهای دیجیتال مختلف را میدهد. این کیف پول از بیش از 125 ارز دیجیتال و 382 توکن پشتیبانی میکند و به دلیل امنیت بالا و رابط کاربری ساده، محبوبیت زیادی پیدا کرده است.

نصب و راهاندازی کیف پول Coinomi

دانلود و نصب

ابتدا باید اپلیکیشن Coinomi را دانلود کنید. این اپلیکیشن برای سیستمعاملهای اندروید، iOS و همچنین ویندوز و مک در دسترس است. برای دانلود میتوانید به سایت رسمی Coinomi مراجعه کنید.

ایجاد کیف پول جدید

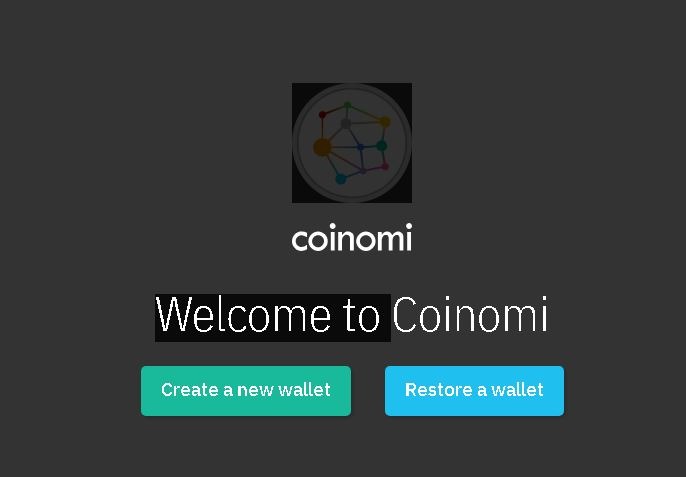

- باز کردن اپلیکیشن: پس از نصب، اپلیکیشن را باز کنید و گزینه “Create New Wallet” را انتخاب کنید.

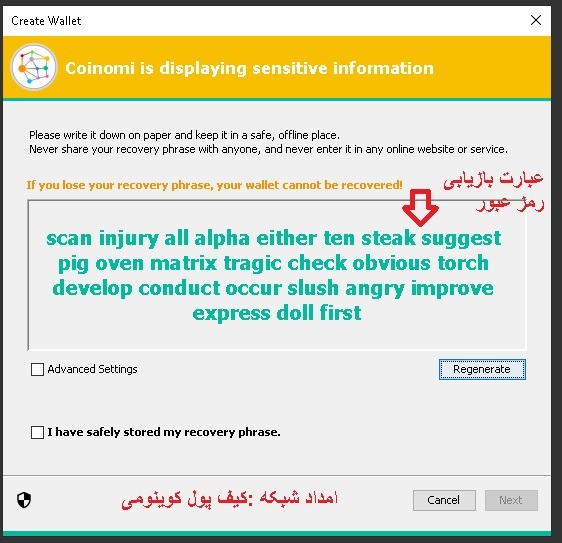

- پشتیبانگیری از عبارت بازیابی: یک عبارت بازیابی (Seed Phrase) به شما نمایش داده میشود که شامل 24 کلمه است. این عبارت را یادداشت کرده و در مکانی امن نگهداری کنید. این عبارت تنها راه بازیابی کیف پول شما در صورت گم شدن یا خراب شدن دستگاه است.

- تنظیم رمز عبور: یک رمز عبور قوی برای کیف پول خود تنظیم کنید. این رمز عبور برای ورود به کیف پول و انجام تراکنشها ضروری است.

افزودن ارزهای دیجیتال

پس از ایجاد کیف پول، میتوانید ارزهای دیجیتال مختلف را به آن اضافه کنید. برای این کار، وارد بخش “Add Coins” شوید و ارزهای مورد نظر خود را انتخاب کنید.

مدیریت و استفاده از کیف پول Coinomi

دریافت ارز دیجیتال

برای دریافت ارز دیجیتال، وارد بخش “Receive” شوید و آدرس کیف پول خود را کپی کنید. این آدرس را میتوانید برای ارسالکننده ارز دیجیتال ارسال کنید.

ارسال ارز دیجیتال

برای ارسال ارز دیجیتال، وارد بخش “Send” شوید، آدرس گیرنده و مقدار ارز دیجیتالی که میخواهید ارسال کنید را وارد کنید و تراکنش را تأیید کنید.

تبدیل ارزهای دیجیتال

Coinomi امکان تبدیل ارزهای دیجیتال به یکدیگر را نیز فراهم میکند. برای این کار میتوانید از گزینه “Exchange” استفاده کنید.

امنیت و حریم خصوصی

Coinomi با استفاده از تکنیکهای امنیتی پیشرفتهای مانند رمزنگاری قوی و نگهداری محلی کلیدهای خصوصی، امنیت بالایی را برای کاربران فراهم میکند. همچنین، Coinomi هیچ اطلاعات شخصی از کاربران خود جمعآوری نمیکند، بنابراین حریم خصوصی شما به خوبی حفظ میشود.

پشتیبانی از شبکه و خدمات IT

Coinomi علاوه بر ارائه خدمات مربوط به ارزهای دیجیتال، از شبکههای کامپیوتری و خدمات IT نیز پشتیبانی میکند. این خدمات شامل پشتیبانی 24/7 از شبکه، بکاپگیری و بازیابی، مجازیسازی، مانیتورینگ شبکه و امنیت شبکه میشود.

نتیجهگیری

استفاده از کیف پول Coinomi یک روش امن و کارآمد برای مدیریت ارزهای دیجیتال است. با استفاده از این کیف پول، میتوانید به راحتی ارزهای دیجیتال خود را ذخیره، ارسال و دریافت کنید. همچنین، با بهرهگیری از خدمات پشتیبانی شبکه و IT، میتوانید از عملکرد بهینه و امنیت بالای سیستمهای خود اطمینان حاصل کنید.

با رعایت این نکات و استفاده از Coinomi، میتوانید ارزهای دیجیتال خود را با خیالی آسوده مدیریت کنید.

برای دانلود نرم افزار کیف پول با استفاده از لینک زیر وارد سایت کوینومی شوید و برای نسخه موبایل و ویندوز برنامه را دانلود نمایید .

کیف پول Coinomi به دلیل ویژگیهای امنیتی و چند ارزی بودن، یکی از پرطرفدارترین کیف پولهای دیجیتال محسوب میشود. اما مشکلاتی نظیر گم شدن دستگاه، فراموشی رمز عبور و یا مشکلات نرمافزاری میتوانند کاربران را در بازیابی کیف پولهایشان با چالش مواجه کنند. این مقاله به شما نکات و ترفندهای کاربردی برای بازیابی کیف پول Coinomi را ارائه میدهد.

اهمیت پشتیبانگیری از عبارت بازیابی (Seed Phrase)

عبارت بازیابی یا Seed Phrase مجموعهای از 24 کلمه است که به شما امکان بازگرداندن کیف پولتان را در صورت بروز مشکل میدهد. بدون این عبارت، بازیابی کیف پول تقریبا غیرممکن خواهد بود.

نکات کلیدی در مدیریت عبارت بازیابی:

- نگهداری در مکان امن: عبارت بازیابی خود را در چند مکان امن یادداشت کنید. این مکانها نباید به اینترنت متصل باشند.

- استفاده از روشهای فیزیکی: ذخیره عبارت بازیابی روی کاغذ یا مواد مقاوم نظیر فلز برای جلوگیری از آسیب دیدن اطلاعات.

- اجتناب از ذخیره دیجیتال: از ذخیره عبارت بازیابی در فایلهای دیجیتال پرهیز کنید؛ زیرا ممکن است در معرض هک قرار بگیرند.

مراحل بازیابی کیف پول Coinomi

1. نصب مجدد اپلیکیشن

اگر دستگاه شما گم شده یا خراب شده است، باید اپلیکیشن Coinomi را روی دستگاه جدید نصب کنید. این اپلیکیشن برای سیستمعاملهای اندروید، iOS و همچنین ویندوز و مک در دسترس است.

2. باز کردن اپلیکیشن و انتخاب گزینه بازیابی

پس از نصب، اپلیکیشن را باز کرده و گزینه “Restore a Wallet” را انتخاب کنید.

3. وارد کردن عبارت بازیابی

عبارت بازیابی 24 کلمهای خود را به ترتیب وارد کنید. دقت کنید که هیچ اشتباهی در وارد کردن کلمات رخ ندهد.

4. تنظیم رمز عبور جدید

پس از وارد کردن عبارت بازیابی، باید یک رمز عبور جدید برای کیف پول خود تنظیم کنید. این رمز عبور برای امنیت تراکنشهای شما ضروری است.

5. اضافه کردن ارزهای دیجیتال

پس از بازیابی موفقیتآمیز، میتوانید ارزهای دیجیتال مورد نظر خود را به کیف پول اضافه کنید.

ترفندهای کاربردی برای افزایش امنیت

فعالسازی احراز هویت دو مرحلهای (2FA)

برای افزایش امنیت کیف پول خود، از روشهای احراز هویت دو مرحلهای استفاده کنید. این روش به شما کمک میکند تا از دسترسی غیرمجاز به کیف پول خود جلوگیری کنید.

بروزرسانی نرمافزار

همیشه از آخرین نسخه اپلیکیشن Coinomi استفاده کنید. بروزرسانیها معمولاً شامل بهبودهای امنیتی و رفع باگهای نرمافزاری هستند.

آموزش استفاده صحیح از کیف پول

آموزش صحیح کاربران در مورد نحوه استفاده از کیف پول Coinomi و نکات امنیتی میتواند نقش مهمی در جلوگیری از بروز مشکلات امنیتی داشته باشد.

پشتیبانی و منابع بیشتر

پشتیبانی Coinomi

اگر با مشکل خاصی مواجه شدید که قادر به حل آن نبودید، میتوانید به پشتیبانی Coinomi مراجعه کنید. تیم پشتیبانی Coinomi معمولاً راهنماییهای دقیقی برای حل مشکلات مختلف ارائه میدهد.

فرومها و انجمنهای کاربران

مراجعه به فرومها و انجمنهای کاربران میتواند به شما در یافتن راهحلهای بیشتر کمک کند. کاربران دیگر معمولاً تجربیات و نکات کاربردی خود را به اشتراک میگذارند که میتواند برای شما مفید باشد.

ادامه مقاله در قسمتهای بعدی شامل جزئیات بیشتر در مورد روشهای پیشرفته بازیابی، ابزارهای کمکی و نکات فنی خواهد بود. این موارد به شما کمک میکنند تا در هر شرایطی بتوانید کیف پول Coinomi خود را بازیابی کنید و از امنیت داراییهای دیجیتال خود اطمینان حاصل کنید.

4o

Please continue writing.ChatGPT

راهنمای جامع بازیابی کیف پول Coinomi: نکات و ترفندهای کاربردی

روشهای پیشرفته بازیابی

استفاده از Seed Phrase در کیف پولهای دیگر

اگر به هر دلیلی اپلیکیشن Coinomi در دسترس نباشد یا نتوانید از آن استفاده کنید، میتوانید از Seed Phrase خود در کیف پولهای دیجیتال دیگر که از استاندارد BIP39 پشتیبانی میکنند، استفاده کنید. برخی از کیف پولهای معتبر عبارتند از:

- کیف پول Exodus

- کیف پول Trust Wallet

- کیف پول Ledger Live

بازیابی کیف پول در محیط دسکتاپ

برای کسانی که ترجیح میدهند از کیف پول خود بر روی دسکتاپ استفاده کنند، Coinomi نسخهای برای ویندوز و مک نیز ارائه میدهد. مراحل بازیابی در این نسخهها مشابه نسخه موبایل است:

- دانلود و نصب نسخه دسکتاپ Coinomi: از سایت رسمی Coinomi نسخه مناسب را دانلود و نصب کنید.

- انتخاب گزینه بازیابی: پس از نصب و باز کردن برنامه، گزینه “Restore a Wallet” را انتخاب کنید.

- وارد کردن عبارت بازیابی: Seed Phrase خود را وارد کنید و یک رمز عبور جدید تنظیم کنید.

ترفندهای کاربردی برای بازیابی

بررسی و تصحیح خطاهای رایج

در هنگام وارد کردن عبارت بازیابی، دقت کنید که هیچ کلمهای اشتباه تایپ نشده باشد. هر کلمه از Seed Phrase باید به طور دقیق و با ترتیب صحیح وارد شود. اگر حتی یک کلمه اشتباه وارد شود، کیف پول شما بازیابی نخواهد شد.

استفاده از اپلیکیشنهای مدیریت رمز عبور

برای نگهداری و مدیریت Seed Phrase و سایر اطلاعات حساس میتوانید از اپلیکیشنهای مدیریت رمز عبور استفاده کنید. این اپلیکیشنها امنیت بیشتری را فراهم میکنند و به شما کمک میکنند تا اطلاعات خود را به صورت ایمن ذخیره کنید.

نکات فنی برای بازیابی

بررسی وضعیت بلاکچین

گاهی اوقات مشکلات در بازیابی کیف پول ممکن است به دلیل وضعیت شبکه بلاکچین باشد. از ابزارهای آنلاین مانند Block Explorer برای بررسی وضعیت تراکنشها و شبکه استفاده کنید.

بهروزرسانی اپلیکیشن

همیشه از نسخه بهروز شده اپلیکیشن Coinomi استفاده کنید. بهروزرسانیها معمولاً شامل رفع باگها و بهبودهای امنیتی هستند که میتوانند مشکلات احتمالی را برطرف کنند.

ابزارهای کمکی

ابزارهای بازیابی رمز عبور

اگر رمز عبور کیف پول خود را فراموش کردهاید و Seed Phrase خود را در اختیار دارید، میتوانید از ابزارهای آنلاین برای بازیابی رمز عبور استفاده کنید. برخی از این ابزارها میتوانند با استفاده از Seed Phrase، رمز عبور جدیدی برای شما ایجاد کنند.

پشتیبانی فنی Coinomi

در صورت بروز مشکلات پیچیدهتر، میتوانید با پشتیبانی فنی Coinomi تماس بگیرید. تیم پشتیبانی میتواند شما را در مراحل بازیابی راهنمایی کند و مشکلات خاصی که ممکن است با آن مواجه شوید را برطرف کند.

امنیت و حریم خصوصی در بازیابی

اجتناب از شبکههای عمومی

در هنگام بازیابی کیف پول خود، از شبکههای وایفای عمومی و ناامن استفاده نکنید. همیشه از یک شبکه امن و خصوصی استفاده کنید تا اطلاعات حساس شما در معرض خطر قرار نگیرد.

استفاده از VPN

برای افزایش امنیت و حریم خصوصی، از یک سرویس VPN معتبر استفاده کنید. VPN به شما کمک میکند تا ترافیک اینترنتی خود را رمزنگاری کرده و از دسترسی غیرمجاز به اطلاعاتتان جلوگیری کنید.

جمعبندی بازیابی کیف پول کوینومی

بازیابی کیف پول Coinomi میتواند فرآیندی پیچیده باشد، اما با رعایت نکات و ترفندهای ذکر شده میتوانید از این فرآیند بهطور موثر عبور کنید. همیشه به اهمیت نگهداری ایمن عبارت بازیابی و استفاده از رمزهای قوی توجه داشته باشید. همچنین، از ابزارها و روشهای امنیتی مانند VPN و اپلیکیشنهای مدیریت رمز عبور برای افزایش امنیت کیف پول خود بهره بگیرید. در صورت نیاز به کمک بیشتر، از پشتیبانی Coinomi و منابع آنلاین استفاده کنید.

در گام اول از شکل روبرو Create New account را انتخاب کنید.

Emdadshabake.ir

در انتخاب بعدی عبارت باززبابی کیف پول یا عبارت Seed ظاهر میگردد که بایستی با دقت آنرا یادداشت بردارید و تا درصورت مفقودی رمز عبور از آن استفاده کنید . این عبارت را با دقت پرینت گرفته و ذخیره نمایید .