فایروال Sophos: یک تونل GRE را پیکربندی کنید

بررسی اجمالی

بررسی اجمالی

Generic Routing Encapsulation (GRE) یک پروتکل کپسولهسازی ساده برای بستههای IP است که عمدتاً بهعنوان وسیلهای برای حمل پروتکلهای مسیریابی دیگر در یک شبکه عمدتاً IP استفاده میشود. تونلهای GRE نیاز به همه پروتکلها بهجز IP را برای انتقال دادهها حذف میکنند و هزینههای اضافی را از جانب مدیر شبکه کاهش میدهند. این تونلها، با انعطافپذیری بالا، در سناریوهای مختلفی استفاده میشوند که در این مقاله به تفصیل به آنها پرداخته خواهد شد.

موارد استفاده از تونلهای GRE

تونلهای GRE بهطور کلی در سناریوهای زیر استفاده میشوند:

- حمل ترافیک چندپخشی: بهعنوان مثال، پروتکلهای مسیریابی پویا مانند EIGRP و OSPF که نیاز به انتقال دادههای چندپخشی دارند.

- حمل ترافیک پروتکلهای غیرقابل مسیریابی: مانند NetBIOS یا ترافیک غیر IP از طریق یک شبکه IP.

- پیوند دادن دو شبکه مشابه با آدرسهای IP مختلف: برای ایجاد ارتباط بین دو شبکه که با آدرسهای IP مختلف به هم متصل هستند.

پیکربندی یک تونل GRE

مرحله ۱: ورود به CLI

برای پیکربندی تونل GRE، ابتدا باید وارد CLI شوید. این کار میتواند از طریق Telnet یا SSH انجام شود. پس از ورود به CLI، گزینه ۴ (کنسول دستگاه) را انتخاب کنید.

مرحله ۲: ایجاد تونل GRE

با اجرای دستورات زیر، یک تونل GRE بین دو شبکه ایجاد کنید:

system gre tunnel add name <name> local-gw <WAN port> remote-gw <remote gateway IP address> local-ip <local IP address> remote-ip <remote IP address>به عنوان مثال، برای پیکربندی تونل GRE در دفتر مرکزی (HO) و شعبه (BO) میتوانید دستورات زیر را اجرا کنید:

دفتر مرکزی (HO):

system gre tunnel add name gre local-gw PortB remote-gw 202.134.168.208 local-ip 5.5.5.2 remote-ip 5.5.5.1شعبه (BO):

system gre tunnel add name gre local-gw PortB remote-gw 202.134.168.202 local-ip 5.5.5.1 remote-ip 5.5.5.2پیکربندی مسیر GRE

برای تعریف ترافیک بین شبکهها، باید مسیرهای GRE را پیکربندی کنید. وارد CLI شوید و دستورات زیر را اجرا کنید:

system gre route add net <remote network> tunnelname <tunnel name>دفتر مرکزی (HO):

system gre route add net 172.50.50.0/255.255.255.0 tunnelname gre

system gre route add host 172.16.16.2 tunnelname greافزودن قوانین فایروال

برای اجازه دادن به ترافیک GRE بین شبکههای HO و BO، باید قوانین فایروال را پیکربندی کنید. به فایروال بروید و روی “+Add Firewall Rule” کلیک کنید. یک قانون فایروال کاربر یا شبکه جدید مانند شکل زیر ایجاد کنید:

محصول و محیط زیست

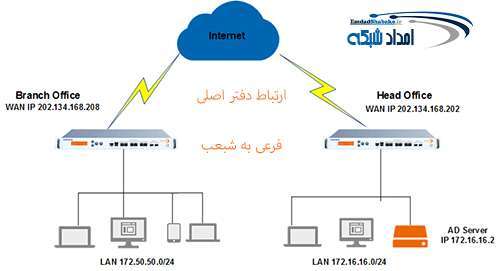

این پیکربندی برای فایروال سوفوس انجام شده است. توجه داشته باشید که تونلهای GRE را نمیتوان روی رابطهای پویا WAN مانند PPPoE و DHCP پیکربندی کرد. سناریوی شبکه در نمودار زیر نشان داده شده است.

ایجاد تونل GRE

برای ایجاد تونل GRE بین شبکههای دفتر مرکزی (HO) و شعبه (BO) مراحل زیر را دنبال کنید. پیکربندی در فایروال سوفوس CLI هر دو شبکه انجام میشود.

دفتر مرکزی (HO):

system gre tunnel add name gre local-gw PortB remote-gw 202.134.168.208 local-ip 5.5.5.2 remote-ip 5.5.5.1شعبه (BO):

system gre tunnel add name gre local-gw PortB remote-gw 202.134.168.202 local-ip 5.5.5.1 remote-ip 5.5.5.2پیکربندی مسیر GRE

برای تعریف ترافیک بین شبکهها، وارد CLI شوید و دستورات زیر را اجرا کنید:

دفتر مرکزی (HO):

system gre route add net 172.50.50.0/255.255.255.0 tunnelname gre

system gre route add host 172.16.16.2 tunnelname greافزودن قوانین فایروال

برای اجازه دادن به ترافیک GRE بین شبکههای HO و BO، به فایروال بروید و روی “+Add Firewall Rule” کلیک کنید. یک قانون فایروال کاربر یا شبکه جدید مانند شکل زیر ایجاد کنید:

نکات مهم در پیکربندی GRE

- استفاده از آدرسهای IP معتبر: آدرسهای IP مورد استفاده در پیکربندی باید معتبر و منحصر به فرد باشند تا از تداخل شبکه جلوگیری شود.

- پیکربندی فایروالها: قوانین فایروال مناسب باید در هر دو سمت تونل پیکربندی شوند تا ترافیک مجاز عبور کند.

- بررسی پیکربندیها: پس از پیکربندی، حتماً تنظیمات خود را بررسی کنید تا از صحت آنها اطمینان حاصل کنید.

مزایای استفاده از تونلهای GRE

تونلهای GRE دارای مزایای متعددی هستند که برخی از آنها عبارتند از:

- انعطافپذیری بالا: امکان حمل انواع مختلف ترافیک را فراهم میکنند.

- سازگاری با پروتکلهای مختلف: تونلهای GRE میتوانند ترافیک پروتکلهای مختلف را حمل کنند.

- کاهش هزینهها: با حذف نیاز به پروتکلهای خاص برای انتقال دادهها، هزینههای مدیریتی کاهش مییابد.

چالشهای استفاده از تونلهای GRE

با وجود مزایای فراوان، تونلهای GRE نیز چالشهای خاص خود را دارند که باید به آنها توجه شود:

- امنیت: تونلهای GRE بهصورت پیشفرض از رمزنگاری استفاده نمیکنند، بنابراین امنیت ترافیک باید بهطور جداگانه تأمین شود.

- پیچیدگی پیکربندی: پیکربندی صحیح تونلهای GRE نیاز به دانش فنی و دقت بالا دارد.

- عملکرد: تونلهای GRE ممکن است باعث افزایش تأخیر در شبکه شوند، بهخصوص در شبکههای پر ترافیک.

بهینهسازی پیکربندی GRE

برای بهرهوری بیشتر از تونلهای GRE، توصیه میشود اقدامات زیر را انجام دهید:

- استفاده از رمزنگاری: برای افزایش امنیت، از پروتکلهای رمزنگاری مانند IPsec استفاده کنید.

- مانیتورینگ شبکه: ترافیک شبکه را بهطور مداوم مانیتور کنید تا از عملکرد صحیح تونلها اطمینان حاصل کنید.

- بهروزرسانی تجهیزات: از تجهیزات و نرمافزارهای بهروز استفاده کنید تا از بروز مشکلات عملکردی جلوگیری شود.

نتیجهگیری

تونلهای GRE یک راهحل قدرتمند برای حمل ترافیکهای مختلف در شبکههای IP هستند. با پیکربندی صحیح و استفاده از بهترین شیوهها، میتوان از مزایای فراوان آنها بهرهمند شد. با این حال، توجه به چالشها و راهکارهای بهینهسازی نیز ضروری است تا عملکرد بهتری را در شبکه خود تجربه کنید. در نهایت، استفاده از خدمات پشتیبانی شبکه و فناوری اطلاعات میتواند به بهبود کارایی و امنیت تونلهای GRE کمک کند و از بروز مشکلات احتمالی جلوگیری نماید.

Generic Routing Encapsulation (GRE)

پیکربندی یک تونل GRE

| Head Of Office | HO | ۱ |

| Branch Of Office | BO | ۲ |

یک تونل GRE بین شبکه های دفتر مرکزی (HO) و شعبه (BO) ایجاد کنید. مشتریان BO با سرور WINS در HO از طریق ترافیک NETBIOS برای ثبت نام و تفکیک نام متصل می شوند. سناریوی شبکه در نمودار زیر نشان داده شده است. توجه : تونل های GRE را نمی توان روی رابط های پویا WAN مانند PPPoE و DHCP پیکربندی کرد. مراحل زیر را برای ایجاد یک تونل GRE بین شبکه های HO و BO دنبال کنید. پیکربندی در سوفوس فایروال CLI هر دو شبکه انجام می شود.

ایجاد تونل GRE

- با استفاده از Telnet یا SSH وارد CLI شوید .

- گزینه ۴ را انتخاب کنید . کنسول دستگاه .

- با اجرای دستورات زیر یک تونل GRE بین دو شبکه ایجاد کنید:

نحو :system gre tunnel add name <name> local-gw <WAN port> remote-gw <remote gateway IP address> local-ip <local IP address> remote-ip <remote IP address>

نکته :local-ipوremote-ipمی تواند هر آدرس IP استفاده نشده ای باشد که در یک شبکه است (مثلاً ۵.۵.۵.۰/۳۰).

دفتر مرکزیsystem gre tunnel add name gre local-gw PortB remote-gw 202.134.168.208 local-ip 5.5.5.2 remote-ip 5.5.5.1

شعبهsystem gre tunnel add name gre local-gw PortB remote-gw 202.134.168.202 local-ip 5.5.5.1 remote-ip 5.5.5.2

پیکربندی مسیر GRE

ترافیک بین شبکه ها را تعریف کنید.

- وارد CLI شوید و دستورات زیر را اجرا کنید:

نحو: دفتر شعبهsystem gre route add net <remote network> tunnelname <tunnel name>

دفتر مرکزیsystem gre route add net 172.50.50.0/255.255.255.0 tunnelname gresystem gre route add host 172.16.16.2 tunnelname gre

- با اجرای دستور، پیکربندی تونل GRE را مشاهده کنید

system gre tunnel show.

افزودن قوانین فایروال

قوانین فایروال VPN-LAN و LAN-VPN را در هر دو فایروال شبکه های HO و BO اضافه کنید تا به ترافیک GRE اجازه دهید.

- به فایروال بروید و روی +Add Firewall Rule کلیک کنید .

- یک قانون فایروال کاربر یا شبکه جدید مانند شکل زیر ایجاد کنید:

توجه: برای SFOS 18.0 و جدیدتر، به صفحه مستندات بروید افزودن یک قانون فایروال .

پیکربندی بالا یک تونل GRE بین فایروال های HO و BO ایجاد می کند.

اطلاعات مرتبط

Sophos Firewall: نحوه انتقال ترافیک GRE از طریق IPSec برای دریافت آخرین اطلاعات انتشار محصول و مسائل مهم در سرویس اطلاع رسانی

پشتیبانی Sophos ثبت نام کنید . شناسه مقاله قبلی: ۱۲۳۲۹۰