روش اتصال به شبکه داخلی شرکت با openvpn

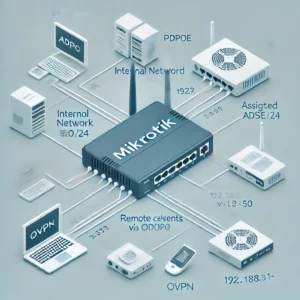

راهنمای کامل اتصال به شبکه داخلی شرکت با OpenVPN برای موبایل و کامپیوتر OpenVPN یکی از بهترین راهحلها برای اتصال ایمن به شبکه داخلی شرکت است. این راهنما به شما آموزش میدهد چگونه کاربران موبایل و کامپیوتر (ویندوز) به شبکه داخلی متصل شوند. فرآیند ساده است و تنها با چند مرحله تنظیم و استفاده انجام […]

روش اتصال به شبکه داخلی شرکت با openvpn Read More »