به طور کلی، میکروتیک به عنوان یک روتر و سوئیچ، بستههای داده را دریافت کرده، آنها را بررسی و تصمیم میجریان داده در میکروتیک چیست؟ حرکت داده ها در زنجیره های prerouting, Forward , input , output,postrouting و کنترل و بررسی و هدایت پکتها

حرکت پکتها یا بسته ها در میکروتیک چگونه است ؟

- حرکت پکتها یا بسته ها در میکروتیک چگونه است ؟

- مزایای یادگیری و استفاده جریان داده در میکروتیک عبارتند از:

- ۱. کنترل بهتر ترافیک:

- ۲. افزایش امنیت:

- ۳. بهینهسازی استفاده از منابع:

- ۴. رفع اشکال سریع:

- مراحل جریان دادده در میکروتیک Mikrotik Packet Flow

- Chain یا زنجیره های کلی میکروتیک عبارتند از:

- جدول Mangle

- TOS

- TTL

- علامت گذاری در میکروتیک Mark (منگل در میکروتیک)

- جدول NAT (ترجمه آدرس داخلی به عمومی )

- DNAT (ترجمه آدرس مقصد برای دسترسی از اینترنت به شکه داخلی )

- SNAT

- MASQUERADE

- تفاوت Dnat و Snat در میکروتیک چیست ؟

- جدول Filter

- انتخاب زنجیره بر اساس جدول ها

- Filter

- استفاده از زنجیره هایPrerouting m Postrouting برای Nat

- Mangle (علامت گذاری بسته ها در میکروتیک)

جریان داده در میکروتیک (MikroTik) به وسیلهٔ بستههای داده (Data Packets) انجام میشود. وقتی یک دستگاه (مثلاً رایانه یا تلفن همراه) در شبکهٔ میکروتیک به شبکهٔ دیگری متصل میشود، بستههای داده از دستگاه منبع به دستگاه مقصد ارسال میشوند. در این فرآیند، میکروتیک به عنوان یک روتر (Router) یا سوئیچ (Switch) عمل میکند.

وقتی یک بسته داده از دستگاه منبع ایجاد میشود، میکروتیک آن را دریافت میکند و بررسی میکند که آیا باید به یک دستگاه متصل به شبکهٔ محلی (LAN) برود یا به یک دستگاه در شبکهٔ بیرونی (WAN) هدایت شود. این تصمیم بر اساس تنظیمات مسیریابی و تنظیمات فایروال (Firewall) صورت میگیرد.

در صورتی که بسته داده باید به یک دستگاه در شبکهٔ محلی ارسال شود، میکروتیک آن را بر اساس آدرس IP مقصد و جدول مسیریابی محلی (Local Routing Table) مشخص میکند که بسته باید به کدام دستگاه در شبکهٔ محلی هدایت شود.

در صورتی که بسته داده باید به یک دستگاه در شبکهٔ بیرونی ارسال شود، میکروتیک از طریق یک دروازهٔ پیش فرض (Default Gateway) یا یک مسیریابی خارجی (External Routing) مشخص میکند که بسته باید به کدام دستگاه در شبکهٔ بیرونی هدایت شود.

گیرد که به کدام دستگاه باید ارسال شوند. این فرآیند به صورت پیوسته برای جریان دادهها در شبکهٔ میکروتیک انجام میشود.

جریان دادخ در میکروتیک

به طور کلی، میکروتیک به عنوان یک روتر و سوئیچ، بستههای داده را دریافت کرده، آنها را بررسی و تصمیم می

گیرد که به کدام دستگاه باید ارسال شوند. این فرآیند به صورت پیوسته برای جریان دادهها در شبکهٔ میکروتیک انجام میشود.

مزایای یادگیری و استفاده جریان داده در میکروتیک چه هستند؟

۱. کنترل بهتر ترافیک:

با یادگیری جریان داده در میکروتیک، شما قادر خواهید بود ترافیک شبکهٔ خود را بهبود بخشید. این امکان را به شما میدهد که به طور دقیق مشخص کنید کدام دادهها و چگونه باید در شبکهٔ شما جابجا شوند، و از اختلالات و تداخلات جلوگیری کنید.

۲. افزایش امنیت:

با آگاهی از جریان داده در شبکهٔ خود، شما میتوانید الگوها و رفتارهای غیرعادی را تشخیص دهید و به طور فعال بر روی امنیت شبکهٔ خود تمرکز کنید. شما میتوانید ترافیک مشکوک را تحلیل کنید و فعالیتهای ناخواسته و هجمهها را کاهش دهید.

۳. بهینهسازی استفاده از منابع:

با یادگیری جریان داده، شما میتوانید بهبودهای اساسی در استفاده از پهنای باند و سایر منابع شبکه داشته باشید. با تحلیل جریان داده، میتوانید مصرف پهنای باند را مدیریت کرده و نقاط ضعف در شبکهٔ خود را شناسایی کنید تا از منابع موجود بهینه استفاده کنید.

۴. رفع اشکال سریع:

با داشتن دانش جریان داده، میتوانید به طور سریع و دقیق مشکلات و اشکالات در شبکهٔ خود را پیدا کنید و رفع کنید. این به شما کمک میکند تا زمان و هزینه را در رفع مشکلات کاهش دهید و عملکرد شبکهٔ خود را بهبود بخشید.

به طور کلی، یادگیری جریان داده در میکروتیک شما را قادر میسازد که شبکهٔ خود را بهبود بخشید، امنیت را ارتقا دهید، استفاده از منابع را بهینه کنید و راهحلهای سریعتر و بهتری برای مشکلات شبکه داشته باشید.

مراحل جریان دادده در میکروتیک Mikrotik Packet Flow

جریان ترافیک در میکروتیک بصورت پیش فرض به سه زنجیره ترافیکی زیر طبقه بندی می شود:

- INPUT TRAFFIC : جریان داده و ترافیک ورودی به روتر میکروتیک

- FORWARD TRAFFIC جریان داده و ترافیک عبوری از میکروتیک

- OUTPUT TRAFFIC جریان داده و ترافیک خروجی از ر روتر میکروتیک

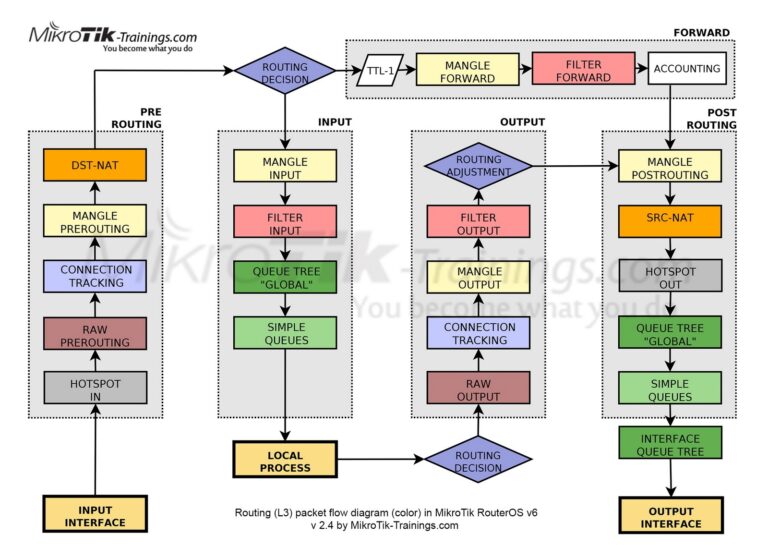

همانگونه که در شکل پیداست جریان داده ها و پکتها در میکروتیک از نقطه Input Interface شروع شده و وارد میکروتیک میگردد. سپس به ترتیب وارد زنجیره های prerouting, Forward , input , output,postrouting میگردد. و طی این مراحل اکشنهای مختلف در هر مرحله میتواند روی پکت ورودر انجام گیرد . اکشنهایی مانند علامت گذاری Mangle , اکشن Drop , اکشن Reject , ، اکشن Nat و در پایان داده ها از اینترفیس OutPut خارج میگردند .

قسمت RAW فایروال به نحوی عمل می کند که قبل از ورود Packet ها به Connection Tracking و… اون ها رو میتونه فیلتر کنه و این کار باعث میشه که لود بر روی دستگاه بسیار کاهش پیدا کنه چون خیلی از بسته ها قبل از اینکه حتی روتر بخواد بسته ها پردازش کنه اونا رو مسدود یا Drop کنه.

#Mikrotik_packet_Folow

به عنوان مثال در صورت پیکربندی Source NAT و انجام فیلترینگ بر روی بستهها در forward chain، ترتیب انجام این دو عمل در میکروتیک به چه صورت است؟ آیا ابتدا Source NAT انجام میگیرد و بعد از آن فیلترینگ صورت میگیرد و یا این ترتیب برعکس است؟

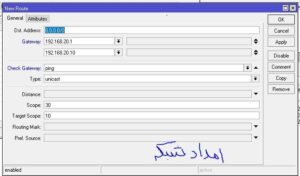

برای پاسخ به سوالاتی از این دست باید دانست که هر کدام از این اعمال در چه زمانی و کجا در میکروتیک رخ میدهد. به طور کلی packet flow در میکروتیک به صورت شکل زیر است:

Chain یا زنجیره های کلی میکروتیک عبارتند از:

- زنجیره PreRouting

- زنجیره Forward

- زنجیره Input

- زنجیره Outout

- زنجیره PostRouting

جدول های کلی شامل:

- جدول Mangle

- جدول Nat

- جدول Filter

جدول Mangle

جدول منگل در تعریف ساده برای دستکاری بسته ها مورد استفاده قرار می گیرد و سه هدف عمده را دنبال می کند:

- TTL

- Mark

- TOS

TOS

از طریق منگل می توان فیلد TOS – Type of Service هدر بسته را تغییر داد. این تنظیم در اکثر روتر ها، فایروال ها و … بی تاثیر است مگر اینکه در سیاست های تنظیماتی در مسیریابی، فیلترینگ، QOS و… مورد استفاده قرار گیرد.

TTL

از طریق منگل می توان فیلد TTL – Time To Live در هدر بسته را تغییر داد. فیلد TTL برای این منظور است که بسته های سرگردان بعد از مدتی از بین برند، بدین ترتیب که بسته از هر روتر (به اصطلاح HOP) که عبور می کند، یکی از مقدار TTL کم می شود تا نهایتا مقدار آن به صفر برسید و بسته از بین برود. در صورتیکه از TTL استفاده نمی شد، حلقه هایی با تکرار بی نهایت اتفاق می افتاد که با گسترش سریع این حلقه ها، به مرور کل شبکه از فعالیت باز می ایستاد.

یکی از کاربردهای تغییر TTL اینست که با تعییر TTL می توان عملیات هایی که در شبکه ما رخ می دهد را تا حدودی مخفی کرد. بعضی خرابکاران از طریق مقدار TTL به نوع سیستم عامل یا دستگاه های موجود در شبکه پی می برند یا سرویس دهندگان اینترنت از طریق TTL می توانند متوجه شوند که آیا سرویس گرفته شده بین چندین سیستم به اشتراک گذاشته شده است یا خیر.

علامت گذاری در میکروتیک Mark (منگل در میکروتیک)

جدول منگل این قابلیت را دارد که از طریق آن بسته ها را نشانه گذاری کرد و از این نشانه ها می توان در فیلترینگ، مسیریابی و کنترل پهنای باند استفاده کرد.

جدول NAT (ترجمه آدرس داخلی به عمومی )

جدول NAT – Network Address Translation فقط برای ترجمه آدرس در بسته های مختلف مورد استفاده قرار می گیرد. ترجمه آدرس هم می تواند بر روی آدرس مبدا صورت پذیرد و هم بر روی آدرس مقصد.

سه عملیات اصلی جدول NAT عبارت اند از:

- DNAT

- SNAT

- MASQUERADE

DNAT (ترجمه آدرس مقصد برای دسترسی از اینترنت به شکه داخلی )

عملیات DNAT – Destination Netowrk Address Translation برای ترجمه آدرس مقصد بسته استفاده می شود. بیشترین کاربرد DNAT در محیط های DMZ می باشد. برای تنظیم دور کاری در شبکه بایستی از Dnat استفاده میشود.

ترجمه Public IP به Private IP با استفاده از Dnat انجام میشود .

با Dnat شما میتوانید دوربینهای شرکت را از بیرون مشاهده کنید .

توضیح فنی و ساده آن میشود . با استفاده از فرمان Dnat میتوانیم بگویین اگر در خواست سوکت از 92.92.92.21:8089 روتر شد. درخواست کننده را به سوکت 192.168.1.1:80 هدایت کند .

سوکت چیست ؟ برای هر دستگاه سوکت یعنی پورت + آی پی آدرس

فرض کنید شبکه ای مطابق شکل زیر داشته باشید:

کاربری از طریق اینترنت می خواهد وبسایت شرکت واقع در شبکه داخلی با آدرس 10.1.10.100 را مشاهده کند، ولی این آدرس خصوصی است و از طریق اینترنت قابل دسترسی نیست. راه حل این است که به کاربر، آدرس عمومی شبکه یعنی 200.150.10.3 که از اینترنت در دسترس است را داده و بر روی میکروتیک بوسیله DNAT آدرس مقصد یعنی 200.150.10.3 را به 10.1.10.100 ترجمه کرده تا وبسایت قابل مشاهده گردد.

SNAT

عملیات SNAT – Source Network Address Translation بر خلاف DNAT برای ترجمه آدرس صورت مورد استفاده قرار می گیرد. زمانیکه سیستمی در شبکه داخلی بخواهد به منابع مختلف موجود در اینترنت از قبیل صفحات وب، پست الکترونیکی، سرورهای انتقال فایل و … دسترسی داشته باشد، باید از یک آدرس عمومی برای این منظور استفاده شود، این در حالیست که سیستم در شبکه داخلی از آدرس خصوصی استفاده می کند، پس باید آدرس خصوصی به یک آدرس عمومی ترجمه شود که به این عملیات SNAT گویند. علت استفاده از آدرس خصوصی در شبکه ها معمولا به دلایل امنیتی یا کمبود آدرس عمومی می باشد.

جریان داده در میکروتیک چیست؟

حرکت داده ها در زنجیره های prerouting, Forward , input , output,postrouting و کنترل و بررسی و هدایت پکتها

MASQUERADE

عملیات MASQUERADE دقیقا همانند SNAT می باشد با این تفاوت که برای هر بار فرخوانی عملیات MASQUERADE برای یک بسته، سیستم بصورت خودکار بدنبال آدرس عمومی که برای ترجمه مورد نیاز است، می گردد. پس MASQUERADE بار و عملیات اضافی به سیستم تحمیل می کند، هر چند امتیاز بزرگی نسبت به SNAT دارد و آن اینست که با هر بار تغییر آدرس عمومی، تغییری در عملکرد سیستم به وجود نمی آید. بعضی از سرویس دهندگان از طریق DHCP ،PPPoE ،VPN و… اینترنت در اختیار مشترکان قرار می دهند که با هر قطع و وصل شدن ارتباط و سیستم، آدرس عمومی تغییر خواهد کرد، پس ناگریز به استفاده از MASQUERADE خواهید بود.

تفاوت Dnat و Snat در میکروتیک چیست ؟

Dnat برای ترجمه آی پی آدرسهای عمومی یا سراسری به آدرسهای شبکه داخلی استفاده میشود . یعنی برای تنطیم دسترسی به میکروتیک از بیرون به داخل از این دستور استفاده میکنیم و از این به بعد کاربران میتوانند از دورکاری استفاده کرده و به راحتی به شبکه استفاده کنند.

اما Snat برای دسترسی دادن کاربراین داخلی به شبکه انترنت یا شبکه بیرونی استفاده میشود . یعنی به زیان عامیانه به کاربران شبکه داخلی دسترسی به اینترنت بدهیم. تا بتوانند از اینترنت استفاده کنند . از دستور Snat استفاده میکنیم .

جدول Filter

هدف اصلی در جدول Filter، فیلترینگ بسته ها بر اساس سیاست های امنیتی تعریف شده در مجموعه می باشد. در جدول فیلتر بسته هایی که اجازه عبور دارند و بسته های غیر مجاز که باید فیلتر شوند تعیین می شود. امکان فیلتر بسته ها بر اساس آدرس مبدا و مقصد، درگاه مبدا و مقصد، زمان عبور بسته ها، وضعیت ارتباط، محتوا، TOS ،TTL، بسته های نشانه گذاری شده در منگل و بسیاری گزینه های دیگر وجود دارد.

حال که اطلاعاتی در ارتباط با زنجیره ها و جدول های تشکیل دهنده آن کسب کردید، مهترین نکته در استفاده از دیواره آتش میکروتیک، انتخاب درست زنجیره و جدول مورد استفاده می باشد. این انتخاب با توجه به کارکرد مورد نظر و شناختی که بعد از معرفی زنجیره، جدول و مسیر عبوری بسته ها بدست آوردید، حاصل می شود. توجه داشته باشید که ترتیب قرار گیری جدول ها در زنجیره ها مهم می باشد، همیشه در یک زنجیره اولیت با جدولی منگل سپس نت و در آخر فیلتر می باشد.

انتخاب زنجیره بر اساس جدول ها

Filter

1- برای فیلتر کردن زنجیره های Input ،Output و Forward مورد استفاده قرار می گیرد.

2- اگر مبدا و مقصد بسته سیستم دیگری جز میکروتیک می باشد از زنجیره Forward استفاده کنید.

3- اگر مبدا بسته میکروتیک و مقصد سیستم دیگری باشد از زنجیره Output استفاده کنید.

4- اگر مبدا بسته سیستم دیگر و مقصد میکروتیک باشد از زنجیره Input استفاده کنید.

استفاده از زنجیره هایPrerouting m Postrouting برای Nat

1- اگر می خواهید عملیات SNAT یا MASQUERADE را بکار بگیرید، از زنجیره POSTROUTING استفاده کنید.

2- اگر می خواهید عملیات DNAT را بکار بگیرید، از زنجیره PREROUTING استفاده کنید.

نکته: در میکروتیک زنجیره Postrouting به SNAT و زنجیره Prerouting به DNAT تغییر نام یافته است.

Mangle (علامت گذاری بسته ها در میکروتیک)

انتخاب زنجیره بر اساس جدول منگل مشکل تر از بقیه جدول ها می باشد و کاملا وابسته به کارکرد بسته، دیگر قوانین تنظیم شده و… دارد. این عدم قطعیت از آنجا ناشی می شود که جدول منگل در واقع یاری رسان دیگر جدول ها یعنی NAT و بخصوص Filter می باشد و بدون توجه به تنظیمات آنها نمی توان از منگل استفاده کرد. در صورتیکه می خواهید بسته را قبل از مسیریابی دستکاری کنید باید از زنجیره Prerouting استفاده کنید.

منبع: persianadmins اشتراک گذاری

ممنون

فوقالعاده بود